네트워크

네트워크분석_01_프로토콜 패킷 분석

작성자 : Heehyeon Yoo|2025-11-04

# 네트워크# 네트워크 패킷 분석# 프로토콜

1. TCP/IP 프로토콜 분석 실습

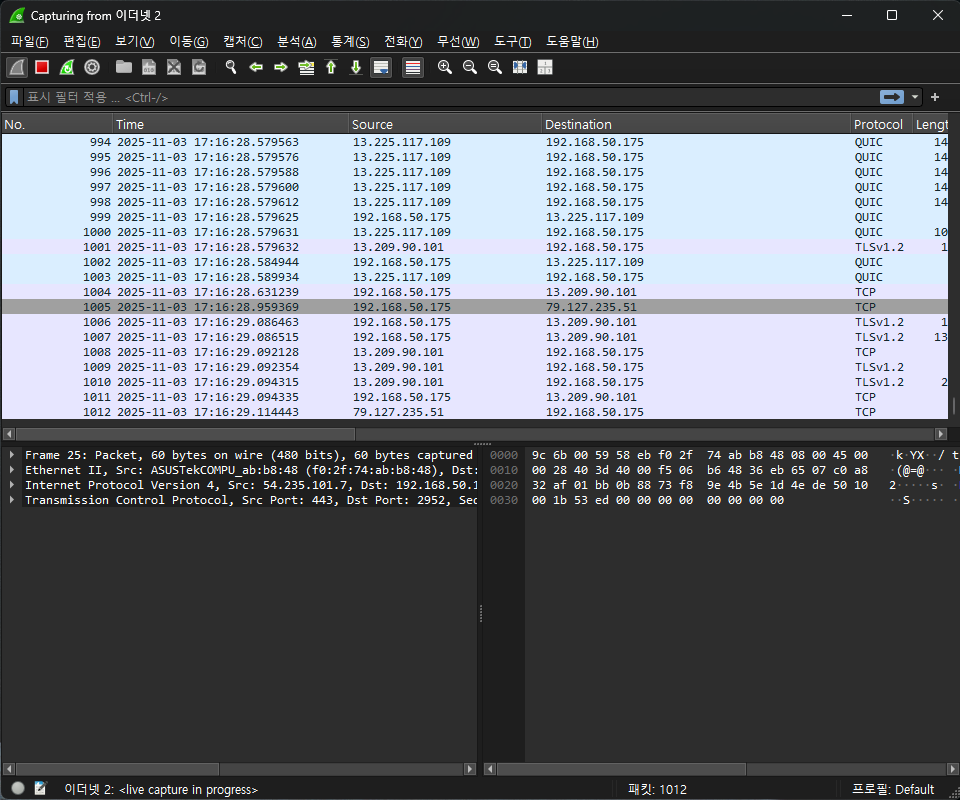

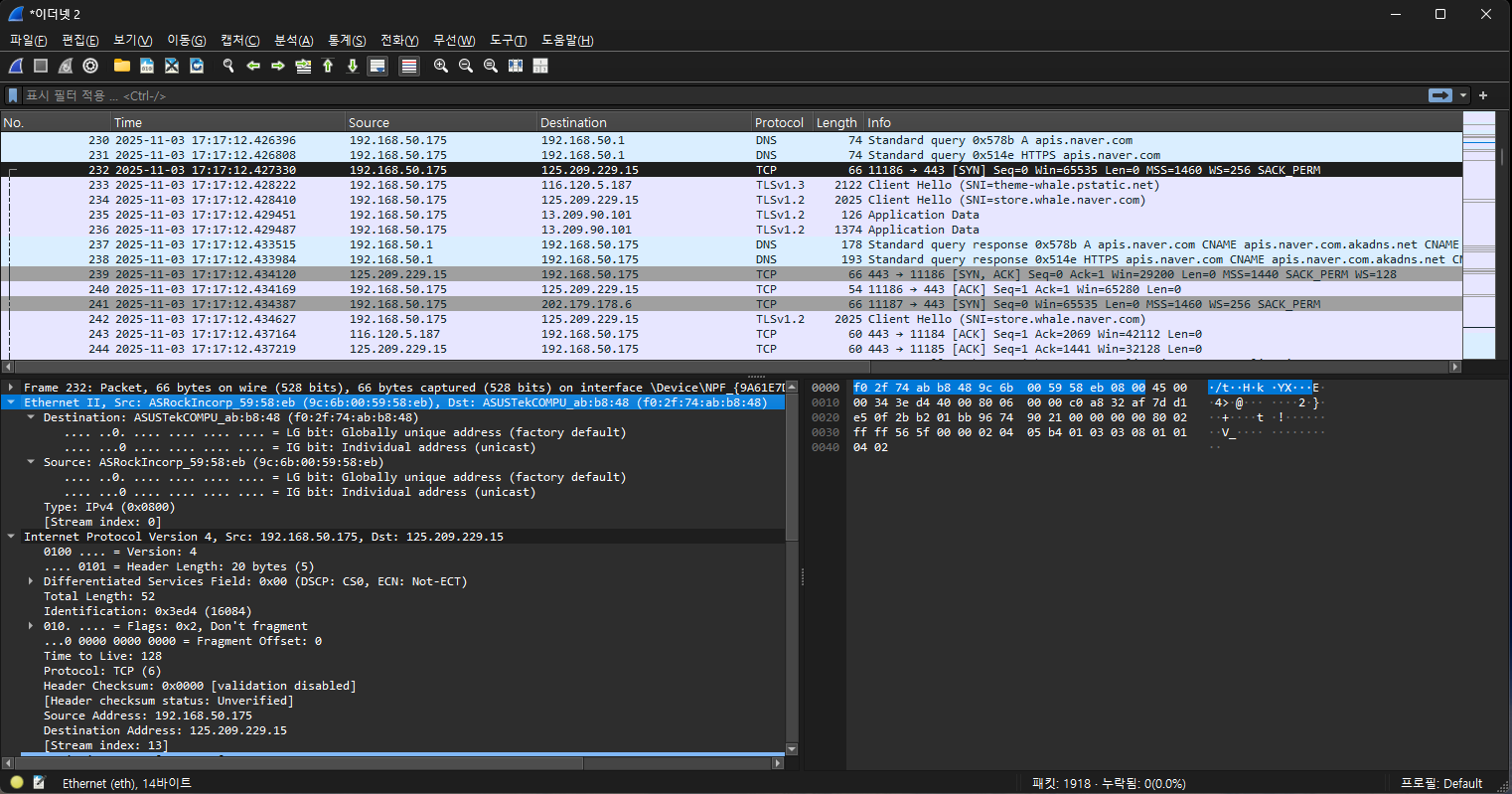

와이어샤크 사용 실습

- 최신 버전이 설치되어 있어서 따로 제공하는 파일은 사용하지 않음

네이버와 통신한 프로토콜 확인해보기

-

내 와이어샤크의 설정이 강사와 다른 환경인지 HTTP/1.1 패킷이 보이지 않고, 디테일한 부분이 달랐음

- 예전 영상이라 다른 것일까?

- → 조사 결과, 과거에는 대부분의 웹사이트가 HTTP/1.1로 통신했으나 요즘은 모두 HTTPS를 사용하기 때문에

Clinet Hello/Server HelloApplication Data로 보임, 즉 HTTP 요청은 내부적으로는 존재하지만 TLS로 암호화되어 있음. 실습 파일만 최신화 된 건가? - 포트도 강의 영상에서는 80, 최근은 443, SNI도

www.naver.com으로 가능했음

- → 조사 결과, 과거에는 대부분의 웹사이트가 HTTP/1.1로 통신했으나 요즘은 모두 HTTPS를 사용하기 때문에

- 강의 영상을 보는 중이니 관련 패킷도 엄청나게 잡힘

- 이전에 와이어샤크를 잠깐 써봤을 때 문자열로 검색하는 방법이 있었던 게 기억나서 해봄

Ctrl+F검색 기능으로 문자열 카테고리 선택 후naver.com검색하여 TCP 시작 부분 찾음

- 이전에 와이어샤크를 잠깐 써봤을 때 문자열로 검색하는 방법이 있었던 게 기억나서 해봄

- 예전 영상이라 다른 것일까?

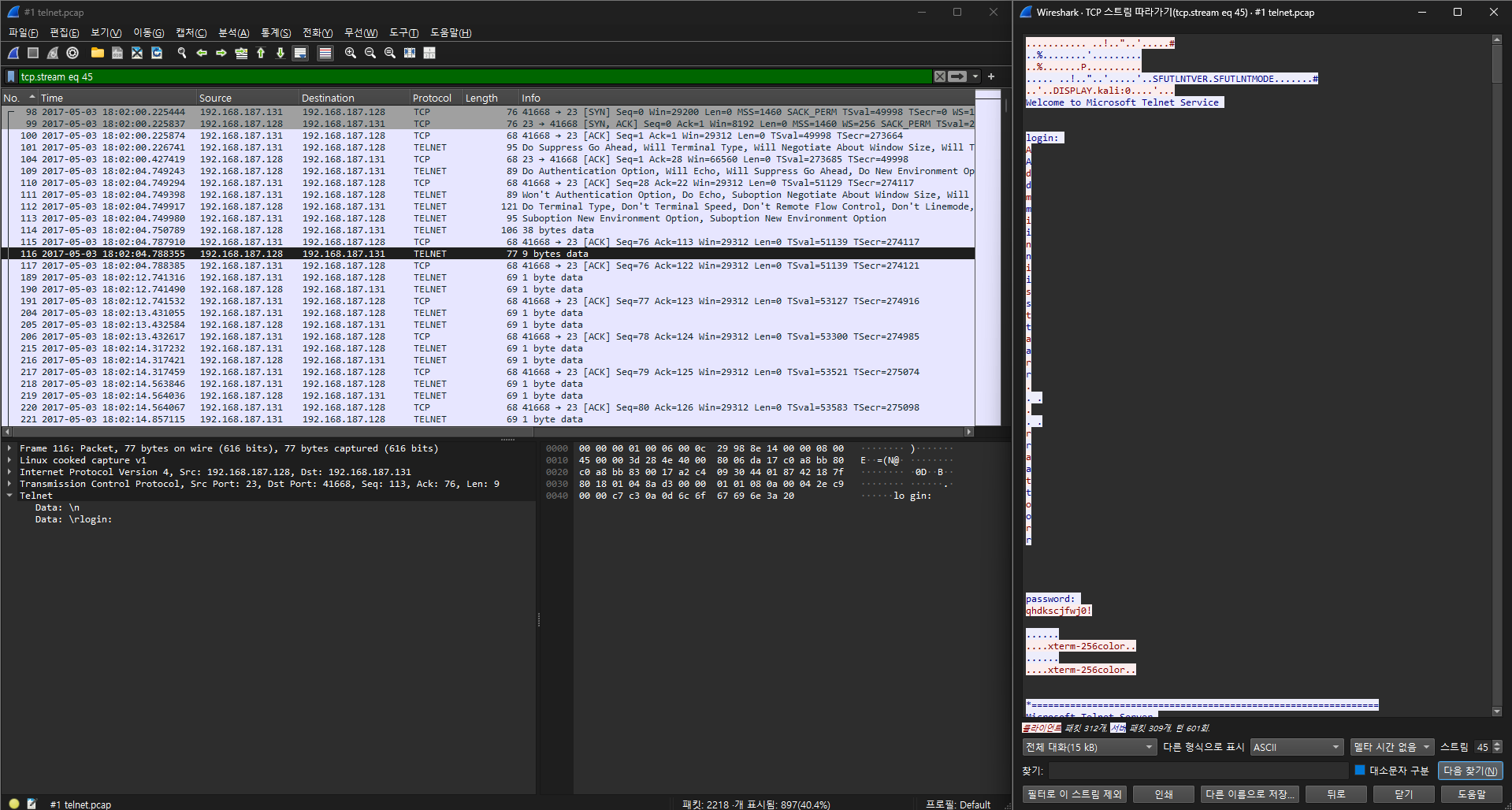

2. Telnet 분석 실습

-

강의에서 Telnet 프로그램 사용 알려주던데 지금은 Telnet이 쓰이지 않고 SSH가 쓰임을 알고 있기 때문에 하지 않았음

-

와이어샤크로 telnet.pcap 정적 분석

- 세로로 개행되는 현상은 버전 문제+OS 환경 차이(라인 모드 리눅스↔캐릭터 모드 윈도우)로 보임 → RAW로 추출해서 편집기에서 개행 문자 제거하면 한줄씩 볼 수 있을듯

- 세로로 개행되는 현상은 버전 문제+OS 환경 차이(라인 모드 리눅스↔캐릭터 모드 윈도우)로 보임 → RAW로 추출해서 편집기에서 개행 문자 제거하면 한줄씩 볼 수 있을듯

-

현실적으로 지금 Telnet을 쓸 이유가 있나? → 알아만 두기

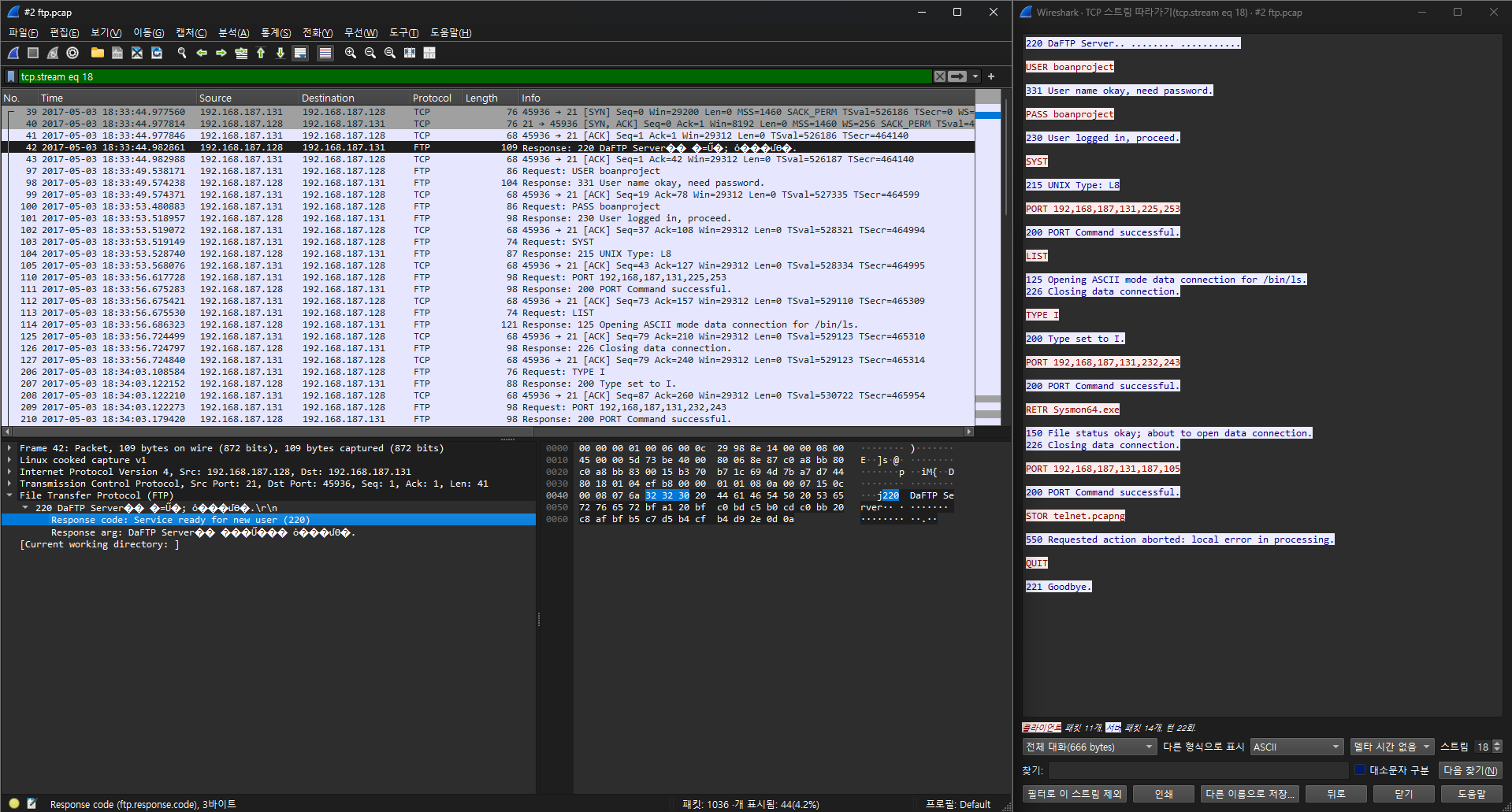

3. FTP 분석 실습

- 21번 포트(인증 포트)/20번 포트(연결 포트, 능동 모드에서 1023은 클라이언트 포트/수동 모드는 보통 더 큰 포트 사용)

- ftp.pcap 정적 분석

- TCP 따라가기로 보는게 편함

- nsftools.com 활용하기

PORT 192,168,187,131,225,253= 192.168.187.131:57853- PORT a1,a2,a3,a4,p1,p2 =

IP=a1.a2.a3.a4port=p1*256+p2

- PORT a1,a2,a3,a4,p1,p2 =

RETR Sysmon64.exe- RETR은 파일 요청, 즉 Sysmon64.exe 파일을 다운로드하려는 것

- 업로드는? STOR(store),

STOR telnet.pacpng

- 업로드는? STOR(store),

- RETR은 파일 요청, 즉 Sysmon64.exe 파일을 다운로드하려는 것

- ftp-data로 전송 파일 패킷 볼때 헤더가 MZ인 경우 = exe 파일임

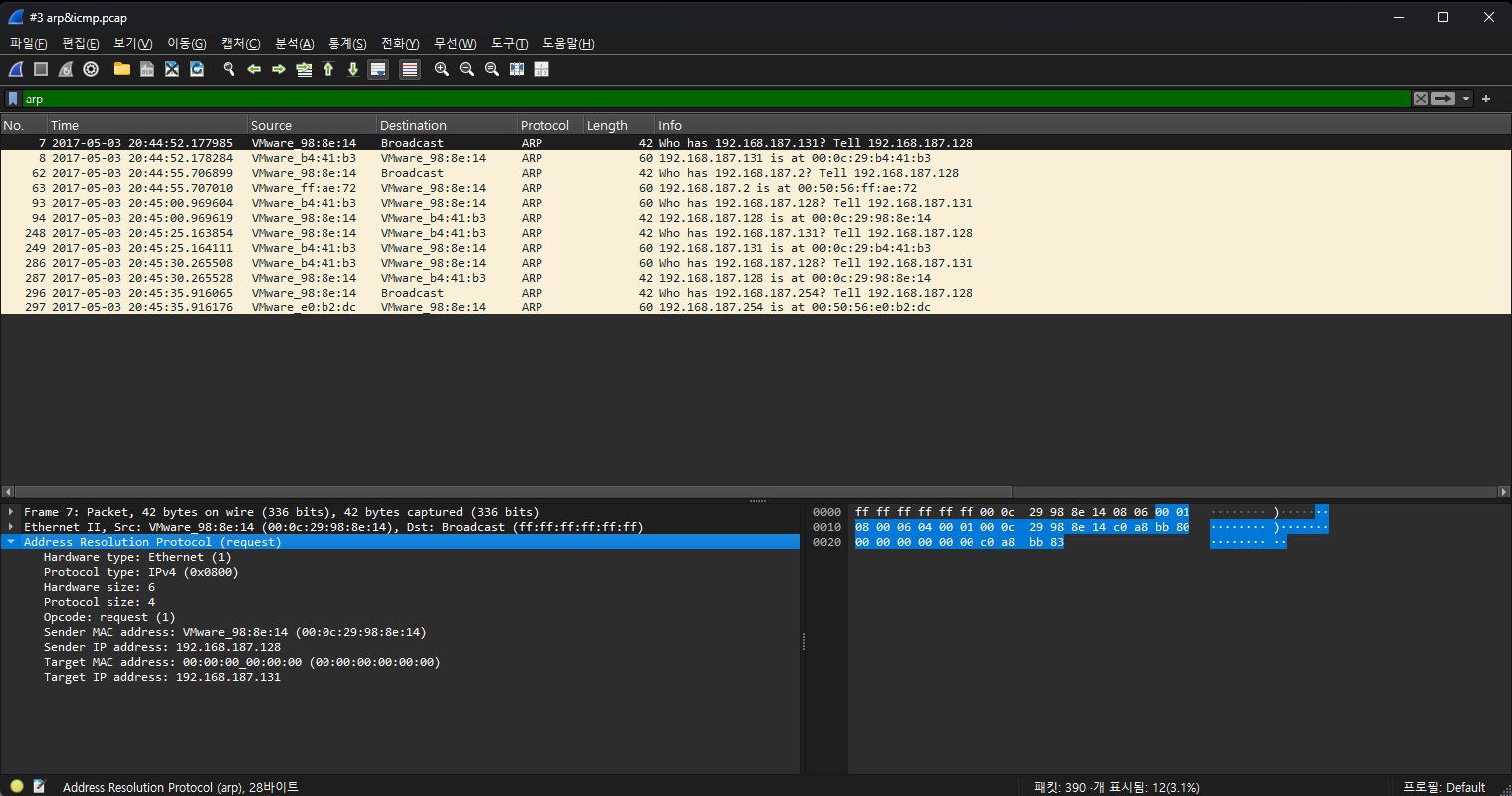

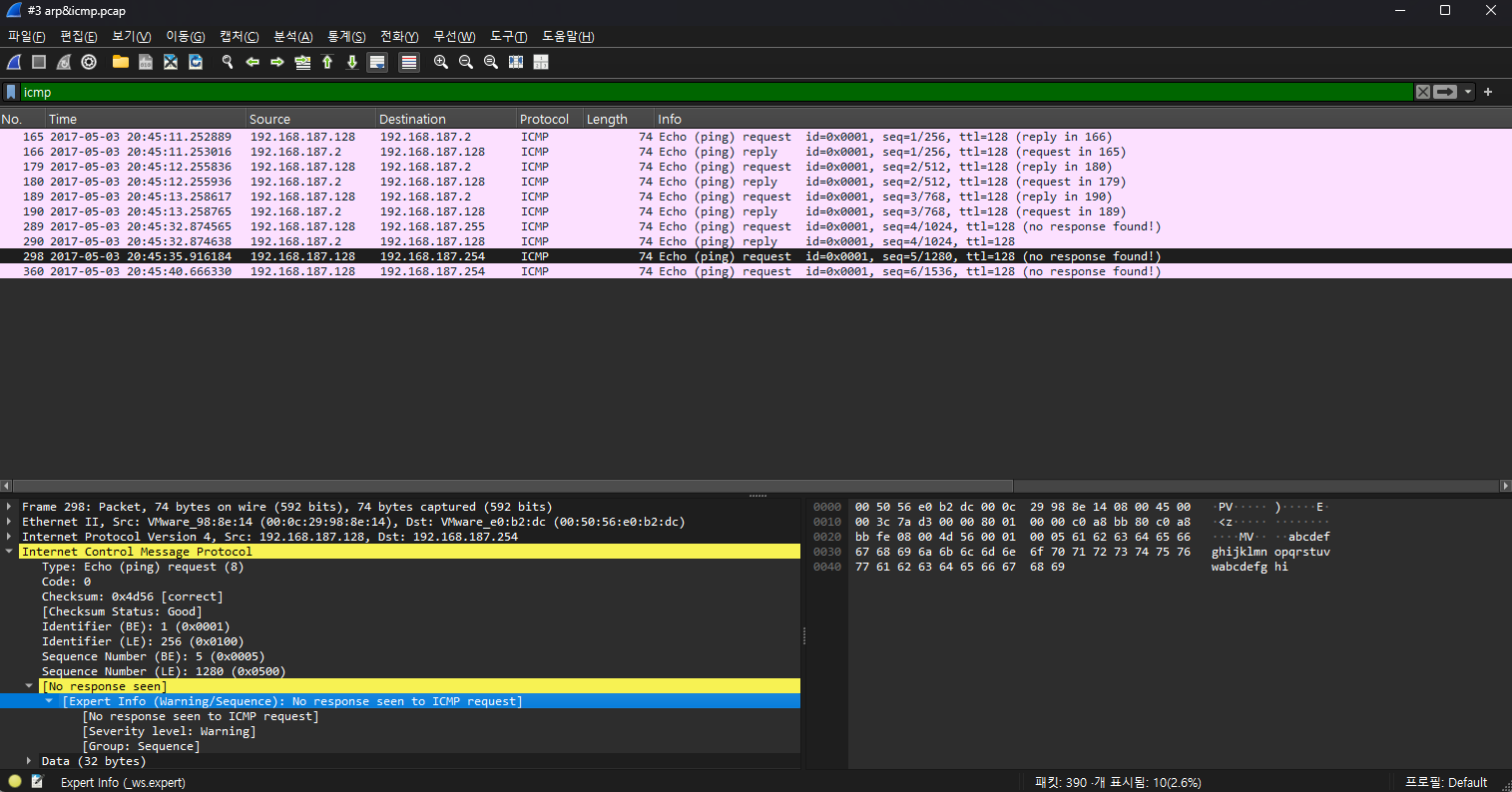

4. ARP 분석 실습

- arp&icmp.pcap 정적 분석

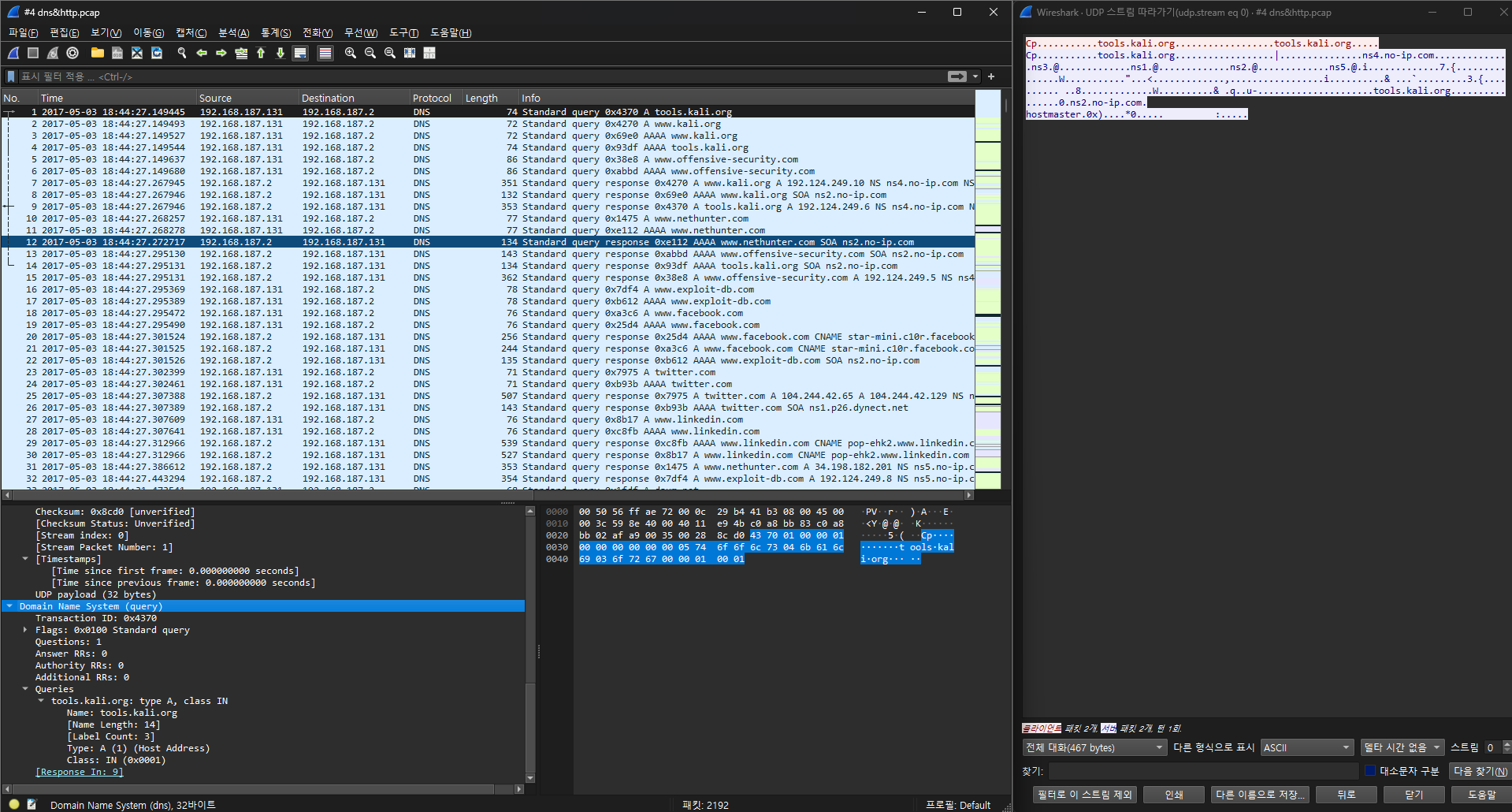

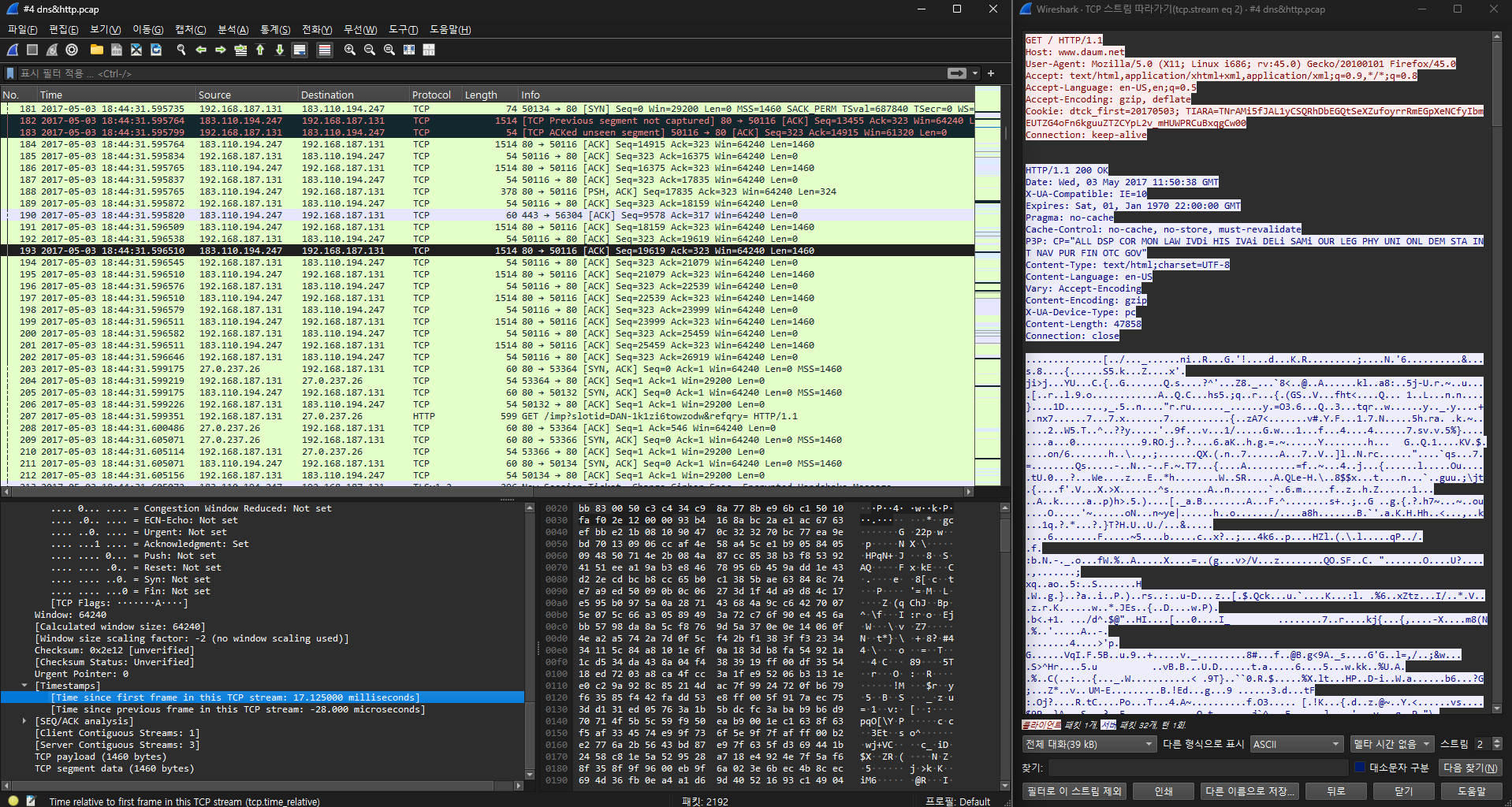

5. HTTP/DNS 프로토콜 분석 실습

| 요청 메소드 | 설명 |

|---|---|

| GET | URL에 해당하는 자료 요청 |

| POST | 서버가 처리할 수 있는 자료 전송 |

- 그밖에 PUT, DELETE 등은 현재 사용되지 않는다 → 보안 이슈

- 특별한 내용은 없었음

6. SMB 프로토콜 분석 실습

-

SMB 취약점을 이용했던 워너크라이 관련 정보 읽어보기

-

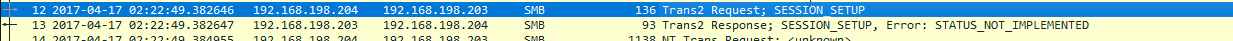

워너크라이 패킷 분석

eternalblue-success-unpatched-win7.pcap-

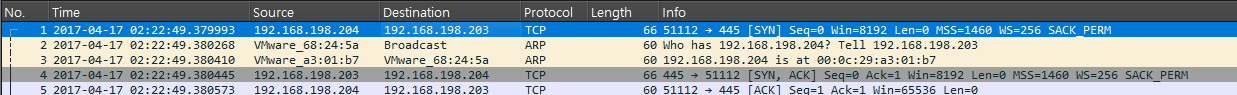

SMB 접속을 위한 3-Way handshake로 시작(SYN → SYN,ACK → ACK)

-

익스플로잇 전 네트워크 트래픽

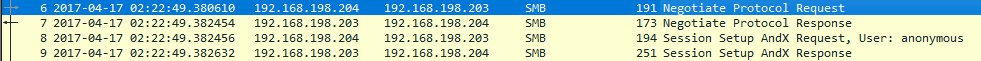

- SMB 1.0 버전 요청 → SMB의 응답/패스워드 요청 → 계정과 패스워드 없이 전송 → SMB에서 GUEST로 사용할 수 있게 열어줌

-

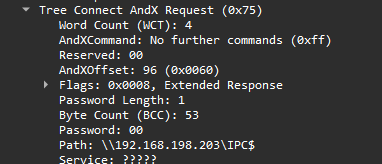

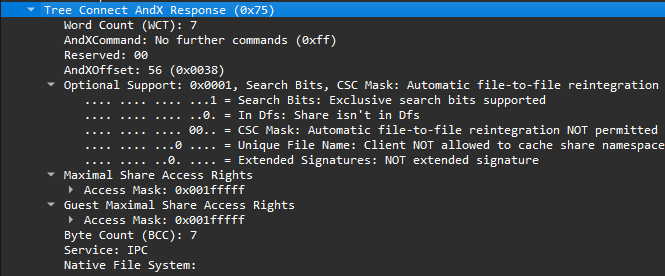

TREE_CONNECT_AND request

- Path 경로 요청 → 권한을 보내줌

- Path 경로 요청 → 권한을 보내줌

-

정상이 아닌 패킷 전달

- 정형화된 데이터의 범위를 넘어가는 데이터

- 정형화된 데이터의 범위를 넘어가는 데이터

-